昨年もランサムウェアが猛威をふるいました。22年~23年にかけて社会で最も影響が大きいサイバー攻撃に選ばれるほどになっており、対策を怠ると甚大な被害を受けることが考えられます。

ランサムウェアの攻撃は、従来PCやデータを暗号化し引き換えに金銭を要求するものでしたが、最近は攻撃方法も多様化しています。

MylogStarでは、ランサムウェアを「ブロック」する機能ではございませんが、アラート設定でリアルタイムに「検知」することが可能です。「検知」ができることにより、状況を把握して迅速にその後の対策を検討することは企業にとって非常に重要です。ここでは、ランサムウェアを検知する方法の一例をご紹介いたします。

MylogStarでランサムウェアを検知する方法

その① ランサムウェアにより暗号化された拡張子をリアルタイムアラートで検知!

ランサムウェアによって暗号化されたファイルの拡張子をファイルログとして取得する。

また、リアルタイムアラートで検知することによりランサムウェア感染に迅速に対応。

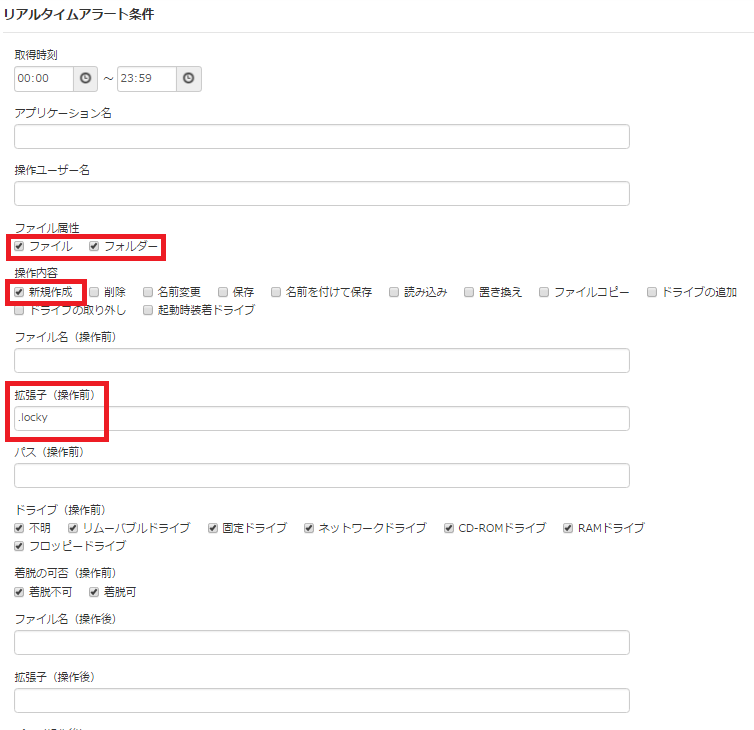

MylogStar 設定条件

- ポリシー設定のファイルログのフィルターで下記の拡張子を登録しておく。

- リアルタイムアラート対象として、下記拡張子に対する行為を登録しておくことで、ファイルが暗号化されたタイミングでの検知が可能。

・「新規作成」-「拡張子(操作前)」

・「名前変更」-「拡張子(操作後)」

拡張子(例)

- .mars/ .makop / .pecunia / .Phobos / .Dever / .encrypt / .deadbolt / rescue.rsc / .GDCB / .CRAB / .KRAB / .LockBit / .TEREN など

注意点

- 暗号化後の拡張子が明確にわかっているランサムウェアに対してのみ有効。

- ランダム英数字で構成された拡張子や登録していない拡張子、未知のランサムウェアに対しては効果を発揮できない。

その② 拡張子が変更されたこと自体をアラート検知

MylogStar 設定条件

- 検索条件機能で下記などの拡張子に対する変更条件に登録。これをサーバーアラートとしてアラート検知させる。

【検索条件として以下参考例】

全ての条件に一致する(AND)

・「拡張子(操作前)」-「.xlsx」⇒「いずれかに一致する」

・「操作内容」-「名前変更」

・「拡張子(操作後)」-「.xlsx」⇒「いずれにも一致しない」

注意点

- あくまで、拡張子の変更による想定検知の為、ランサムウェア以外の変更も検知してしまう可能性がある。

- 誤検知だった場合は、検索条件の「拡張子(操作後)」に追加登録して精度を高めていく。

- リアルタイムアラートでは対応不可のため、サーバーアラートで実現。

ランサムウェアを把握できるメリット

ランサムウェアを把握できるメリットとしては、大きく3つのポイントが考えられます。

- 「ランサムウェアに感染した」という事実を知る

- 感染拡大の防止策の検討ができる

- 脅迫内容による送金や個人情報、会社の機密情報の漏洩防止となる

メリットの解説

ランサムウェアがウイルス対策ソフトで検知できなかった場合、MylogStarが導入されていればファイルログやメールログ、Webログなどが感染日時や感染ルートの証拠となります。感染後の対策を検討する為にも、ウイルスの感染は極力早く感染したということをシステム管理者や情報セキュリティ管理者は知る必要があります。

早めに感染確認ができれば、他のユーザーに注意喚起できることとなります。ランサムウェアによる暗号化は時間がかかる場合もあり、早めに気づけば、その分被害の度合いも小さくなります。さらに、ランサムウェアを知らないユーザーが、開けなくなった重要データを不要と感じて削除してしまう事故も減ります。

そして、感染後に表示される「脅迫の内容(例>お金を払えば戻す)」をユーザーの判断で勝手に送金してしまうようなトラブルも減ります。(実際には送金しても戻してもらえないケースがほとんどです・・・)

また、将来的には脅迫内容として個人情報や会社の機密情報を要求してくる場合も考えられますので、そのようなトラブルに対する未然の防止(管理者がいち早く感染者に対処を支持できる)となります。

よって、まずは感染した事実を知ることが重要です。 MylogStarを利用されている場合は是非、ランサムウェアへの感染把握にも有効活用してください。

最後に企業内でランサムウェアを含むウイルスが確認された場合には、IPAに届出をしましょう。

http://www.ipa.go.jp/security/outline/todokede-j.html

MylogStar の機能

この記事を書いた人

株式会社ラネクシー MylogStar担当者

20年以上にわたりログと向き合い、活用方法を模索し続けているMylogStarの製品担当。

新たな活用方法はないかどうか最新のトレンドにアンテナを張り、皆さまに役立つ情報をお届けします!