ISO/ISMS/NIST/PCI DSSガイドラインに準拠。幅広い業種に対応するサーバーログ管理ソリューション。

監査対応からインシデント対策まで、ログ管理で「見える化」と「証跡確保」を実現します。

- グローバル企業・金融・ITサービスで多数の導入実績

- ガイドラインごとの必須要件を確実にカバー

- 専用の管理サーバーは不要(運用負荷を最小化 )

深刻化する“ログ管理不備”のリスク

サイバー攻撃の高度化や内部不正の増加により、企業における「証跡の未整備」「ログの不備」が監査や取引先との信頼関係に大きな影響を及ぼすようになっています。ISO 27001(ISMS)、NIST SP 800-53、PCI DSSなどの国際基準では、ログ管理は必須要件。しかし、実際には収集範囲の限定や保存体制の不足により、「証跡不十分」「インシデント早期発見ができない」「認証や監査で指摘を受ける」 といった課題が後を絶ちません。

ログ管理が基準を満たしていないと、こんな問題が起きる可能性があります!

ISO: 監査で「証跡が不十分」とされ、ISMS認証の維持が困難に

監査時にログ証跡が十分に提示できないと、『証跡不備』とされ、ISMS認証の維持が困難になります。 認証失効は取引先からの信頼低下や入札資格喪失につながり、ビジネス継続に大きな影響を与えるリスクがあります。

PCI DSS: ログの保管不備で、決済業務の停止リスク

PCI DSSでは、取引ログの収集・保管が必須要件です。これを満たしていないと決済事業者から警告を受け、最悪の場合はカード決済の停止措置が取られる可能性があります。

NIST: 攻撃の早期兆候を検知できず、大規模インシデントに発展

ログ監視が不十分だと攻撃の兆候を見逃し、数週間〜数か月後に大規模な情報漏洩へ発展する可能性があります。 企業ブランドの毀損、顧客離れ、訴訟リスクなど甚大な被害につながります。

監査証跡の重要性

重要業務を支えるシステムの監査証跡がとれていない場合のビジネスインパクトとして、次のようなことが起こりえます。

例1. 基幹システム(ERP、在庫・生産管理など)

不正な受発注や在庫改ざんが発覚しない → 不正在庫計上や架空取引による粉飾決算につながる。

内部統制監査で重大な指摘 → 上場企業では金融商品取引法上の内部統制報告で不備とされ、株主や市場からの信頼低下。

例2. 会計システム(経理・決算・税務処理)

不正仕訳・経費水増しの隠蔽 → 内部不正による横領や経費不正が長期間見過ごされる。

PCI DSSなど金融関連監査の不合格 → 決済事業者の場合、決済業務の停止・顧客離脱に直結。

例3. 顧客情報システム(CRM、会員DB、顧客管理台帳など)

個人情報漏洩時の原因追跡不可 → 「誰がいつ持ち出したか不明」となり、漏洩規模を特定できず、対応が長期化。

プライバシー規制違反で行政処分 → 個人情報保護法やGDPRに基づく高額制裁金や業務停止命令。

主要なガイドラインとの準拠状況

| 管理項目 | ISO/IEC 27001:2022 | ISMS(附属書A) | PCI DSS v4.0 | NIST SP 800-53 Rev.5 | FISC 第13版 | MylogStar ServerAudit の対応機能 |

| ログ収集範囲 | A.8.15(利用者活動・例外・イベントを記録) | A.12.4.1(イベントログの生成) | Req.10.2(全ユーザー・管理者アクセスをログ化) | AU-2(イベントログ記録) | 8.2.2.3(特権ID利用・重要操作を記録) | イベントログを含めた業界最多のログの種類によるログオン/ログオフ、サービス起動/停止、ファイルアクセス等の情報を取得可能 |

| ログの内容 | A.8.15(記録内容は誰が・いつ・何をしたか明確) | A.12.4.1(ユーザーID・活動内容を特定可能に) | Req.10.2.1(ユーザーID、時刻、操作種別を記録) | AU-3(ログにユーザー・時刻・操作内容を含む) | 8.2.2.3(操作証跡の明確化) | ユーザーID、端末、時刻、操作内容を完全に記録可能 |

| ログの保護 | A.8.15(改ざん防止・完全性確保) | A.12.4.2(ログの保護と改ざん防止) | Req.10.3/10.5(改ざん防止、保存1年以上) | AU-9(保護・改ざん防止) | 8.2.2.4(ログ改ざん防止) | データベース内のログ情報は難読化・ログ取得/生成プロセスを保護(隠蔽化) |

| レビューと監視 | A.8.16(定期レビューと異常検知) | A.12.4.1/12.4.3(定期的レビューと分析) | Req.10.6(少なくとも日次レビュー) | AU-6(レビュー・分析・報告) | 8.2.2.5(定期的な点検) | ログ検索・レポート出力、アラート通知機能を提供(※) ※アラート通知機能については無償オプションのMylogStar StandaloneManagerとの併用により実現可能 |

| 集約と連携 | A.8.15/8.16(ログはレビュー可能で一元化) | A.12.4.3(統合的なログ管理を推奨) | Req.10.7(ログは中央で管理可能) | AU-12(集中ログ管理・保存) | 8.2.2.3(統合的に監査可能な証跡) | 無償オプションのMylogStar StandaloneManagerによる連携で集中管理が可能 |

| 保持と監査証跡 | A.8.15(規定に従い保持) | A.12.4.2(保持期間を定義・遵守) | Req.10.5.1(1年保持、3ヶ月即時参照) | AU-11(保持期間の確保) | 8.2.2.4(保持・保存方法を規定) | 取得したログは、難読化と独自の圧縮技術により長期保管が可能 |

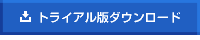

MylogStar ServerAudit でできること

1. ログの収集・集中管理

・WindowsサーバーOSのイベントログを網羅的に収集 認証(ログオン/ログオフ)、権限昇格、設定変更、サービス起動/停止といった重要操作を自動取得

・専用の管理サーバーは不要で監視されたいサーバーのみにプログラムを導入することで即座に運用が可能

※別途MylogStar StandaloneManagerを併用することで複数サーバーのログを一元管理することも可能

2. ログの保護(完全性の確保)

・改ざん防止機能により、取得後のログを安全に保護

・システム管理者であっても削除・改ざんが不可能な状態を維持

・不正アクセスや内部不正が発生した場合でも「証拠能力」を担保

3. 長期保管と効率的な検索

・ガイドラインが求める「年単位での保管」に対応

・保管ログは圧縮・難読化してストレージ負荷を最小化

・古いログも即座に取り出し可能(監査対応がスムーズ)

4. 導入と運用の容易さ

・専用管理サーバー不要で、既存サーバー環境に容易に導入可能

・シンプルUIで現場の管理者でもすぐに利用可能